Impacket Nedir ?

Impacket, ağ protokolleri ile çalışmak için oluşturulmuş python sınıflarıdır. Impacket paketlere ve NMB, SMB1–3 MS-DCERPC gibi protokollere low level programatik erişim sağlamayı amaçlar. Bu paketler raw datalardan pars edilebileceği gibi sıfırdan da oluşturulabilir ve object oriented API, protokollerin derinlemesine hiyerarşileri üzerine çalışılmasını da kolaylaştırır.

· Ethernet, Linux “Cooked” yakalama.

· IP, TCP, UDP, ICMP, IGMP, ARP.

· NMB ve SMB1/2/3 (yüksek level implementasyon).

· DCE/RPC versiyon 5, farklı aktarımlar üzerinden: TCP, SMB/TCP, SMB/NetBIOS ve HTTP.

· SMB tree_connect yapmanın bir çok yolu, dosya açma, okuma, yazma.

· SMB “fragmentation”, SMB AndX komut zinciri.

· password/hashes/tickets/keys kullanılarak NTLM ve Kerberos kimlik doğrulamaları.

· Portions/full implementation of the following DCE/RPC interfaces: EPM, DTYPES, LSAD, LSAT, NRPC, RRP, SAMR, SRVS, WKST, SCMR, DCOM, WMI

· DCERPC Alternate contexts, Multi-bind requestleri, Endianness seçimi

· DCERPC NTLM, NETLOGON ve Kerberos kimlik doğrulama, bütünlük denetimi ve encryption. gibi protokoller de Impacket’te yer almaktadır

Impacket Araçları

GetUserSPNs.py : Bu araç, normal user accountları ile birleşmiş SPN’leri (Services Principal Name) bulur ve çeker. Outputu JtR ve HashCat ile de uyumludur.

atexec.py: Bu araç Task Scheduler servisi aracılığı ile hedef makine de komut çalıştırmaya yarar ve çalıştırılan komutun çıktısını döndürür.

esentutl.py: Extensibe Storage Engine format aracıdır. NTDS.dit gibi ESE veri tabanlarının sayfalarına tablolarına izin verir.

godlenPac.py: MS14–068 için bir exploittir. Golden ticket’ı kaydeder ayrıca hedefte PSEXEC oturumu başlatır.

ifmap.py: Bu araç, dinlenen DCERPC arayüzlerini tarar interface ID’lerinin listesini almak için hedef sistemin MGMT arayüzüne bağlanır. Geniş bir UUID arayüz listesi ekler. Daha sonra her arayüze bağlanmayı dener ve arayüzün listelenip listelenmediğini ekrana yazdırır. ifmap.py hostname port olarak kullanılır.

karmaSMB.py: SMP paylaşımına ve belirtilen pathnamelerine bakılmaksızın belirli dosya içeriklerini yanıtlayan bir SMBP Server’idir.

Lookupsid.py: [MS-LSAT] MSRPC Interface aracılığıyla remote kullanıcıları ve grupları bulmayı amaçlayan bir Windows SID bruteforcer’dır.

mssqlclient.py: SQL ve Windows kimlik doğrulamalarını ve hashlerini destekleyen bir MSSQL clientidir.

Mssqlinstance.py: MSSQL instance adlarını hedef sistemden getirir.

Netview.py: Ana bilgisayardan uzak olarak açılan oturumların bir listesini alır ve kimlerin oturup açıp kapattığını izler.

ntfs-read.py: NTFS format implementasyonudur. Bu araç, gizli ya da saklı içerikleri çıkarmak için NTFS birimine taramak ve çıkarmak için mini bir Shell sağlar.

ntlmrelayx.py: Bu araç, NTLM Relay ataklarını gerçekleştirir. SMB ve HTTP Server’ını set eder. Credential’ları SMP HTTP MSSQP LDAP vb. gibi protokollere aktarır. Araç, bir bağlantı sağlandığında triggerlanabilen veya SOCKS modunda execute edilebilen predefined ataklara kullanılabilir.

opdump.py: Hostname:port , MSRPC interface belirtilir ve bağlanır. Ardından, sırayla ilk 256 operation numberını heer birini arar ve sonucu bildirir.

Ping.py: Bir hostun durumunu kontrol etmek için ICMP echo ve echo-reply paketleri kullanan basit bir ICMP pingidir. Remote host uyanıksa echo-reply ile cevap verir.

Ping6.py: Bir hostun durumunu kontrol etmek için ICMP echo ve echo-reply paketleri kullanan basit bir IPv6 ICMP pingidir.

raiseChild.py: Bu araç Golden Ticketları ve ExtraSidleri abuselayarak forest privilege escalationa child-domain implement eder

rdp_check.py: CredSSP yetkilendirmesine ulaşmak için kısmi [MS-RDPBCGR] ve [MS-CREDSSP] kısmi implementasyondur. Hedef hostta bir hesabın validationunu kontrole eder.

registry-read.py: Windows Registry dosya formatı aracıdır. Offline olarak Windows regisisty hiveslarını parse etmeye izin verir.

rpcdump.py: Hedefte kayıtlı RPC endpoitleri ve string bindingleri dumplar. Bilinen endointleri bir listeyle eşleştirmeye çalışır.

samrdump.py: MSRPC paketinden Security Account Manager Remote interface ile iletişim kurar. Sistemdeki kullanıcı hesaplarını, kaynak paylaşımlarını ve bu servis aracılığıyla dışa aktırılan hassas bilgileri listeler.

secretsdump.py: Bu araç herhangi bir şey çalıştırmadan uzak makineden secretları dumplamak için çeşitli teknikler uygular. SAM ve LSA secretları için olabildiğince fazla kayıt defterini okumaya çalışır ve hiveleri hedef sistemin % SYSTEMROOT% \ Temp dizinine kaydeder. Geri kalan dataları ordan okunur. DIT dosyaları için ise DL_DRSGetNCChanges () metodunu kullanarak NTLM hasslerini ve Kerberos keylerini dumplıyoruz. Başka bir yöntem olarak smbexec ve wmiexec yaklaşımıyla execute edilen NDS.dit’ı da vssadmin aracılığıyla dumplayabiliriz.

services.py: Bu araç, [MS-SCMR] MSRPC Interface ile start, stop, delete, status, config, list, gibi, windows servislerini değiştirmek için kullanılabilir.

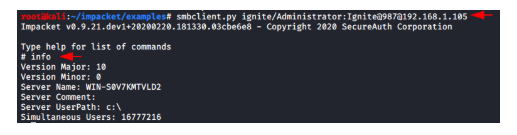

Smbclient.py: Paylaşımları ve dosyaları listelemeye, yeniden adlandırmaya, yüklemeye ve indirmeye olanak tanıyan, tüm kullanıcı adı parola veya hasheleri kullanan SMB clientidir.

smbexec.py: Komutların çıktılarını almak üzere locak bir smbserver’ı instantiate ediyor. Hedef makinenin writeable olmadığı durumlarda oldukça kullanışlıdır.

smbrelayx.py: SMB Relay atağı kullanarak CVE-2015–0005 için bir exploittir. Hedef makine signing i zorunlu kılıyorsa araç NETLOGON aracılığıyla SMB session key toplamaya çalışacaktır.

sniff.py: Belirtilen interface üzerinden geçen paketleri dinlemek için scapy kitaplığını kullanan bir sniffer(paket dinleyicisi)dir.

sniffer.py: Belirtilen protokollere karşılık gelen paketleri dinlemek için raw soketleri kullanan bir snifferdır.

wmiexec.py: Windows Management Instrumentation aracılığı ile kullanılan semi-interactive shelldir. Hedef sistemelere herhangi bir servis ya da araç kurmaya gerek yoktur. Yönetici olarak çalışır.

wmipersist.py: Bir WMI Event Consumer/Filter kaldırır ya da oluşturur ve belirtilen WQL filtresini temel alarak Visual Basic execute etmek için bağlantı sağlar.

wmiquery.py: Hedef sistemde WQL querieleri yayınlamaya ve WMI objelerini açıklamasını almaya izin verir.

Yorumlar

Yorum Gönder